Уязвимость Mikrotik

Компания Mikrotik используются по всему миру и завоевывают рынок «7 мильными» шагами так как функционал их оборудования очень сильно превосходит их ценовую категорию, масса решений за небольшие деньги , кто же от такого откажется ! И так погнали

25 Марта 2018 года , пользователь на форуме компании Mikrotik написал мол типа обнаружил активность роутеров mikrotik которые используют порты telnet ( TCP 23 ) , Winbox (TCP 8291) ну и (TCP 7547).

Сразу среагировали сотрудники Mikrotik от ответили мол типа устранили эту ошибку еще в прошлом году новыми Update(обновлениями), позже компания в апреле 2018 года выпускает прошивку где эта ошибка устранена и указана в BugFix, читайте описание. Компания очень быстро среагировала на сообщение конечно тут им большой респект за оперативность, но те кто не обновился, а таких в сети очень и очень много, подвержены открытой угрозе!

Все кто использует RouterOS нужно обновиться минимум до версии 6.40.8 (FIX) в идеале до 6.42.1 (stable)

Благодаря этому багу в сети в открытом доступе начали появляться средства, с помощью которых можно получить доступ к устройству Mikrotik у которых нет внешних firewall или кто не обновился до актуальной версии прошивки!

Ниже будут предложены минимальные настройки безопасности на устройствах Mikrotik.

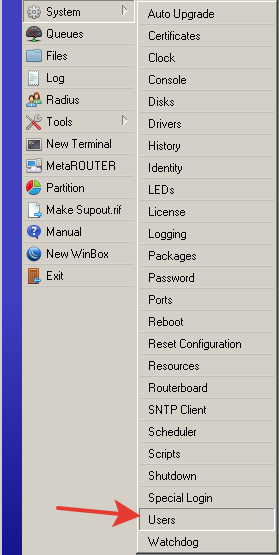

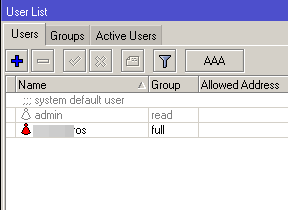

Обычно как показывает практика половина Админов оставляет учетную запись по умолчанию Аdmin с полными привилегиями на устройство прям мечта Хакера!

Используя RouterOS выполнить минимальные требования по безопасности!

- Обновите прошивку до актуальной , перед тем как прошиваться , сделайте Резервную копию устройства и всех настроек !

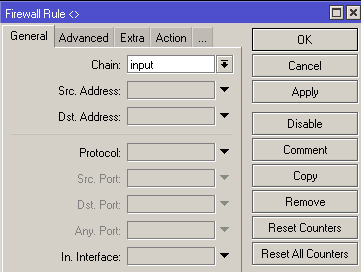

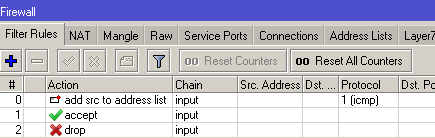

- Также в новой прошивке могут присутствовать также новые баги или ошибки, поэтому настраиваем минимально фаирвол в своих Router OSТам где идет INPUT ставим разрешение с доверенных IP или блока адресов с которых вы не будите заходить.

- Не забывайте все что касается каскада в INPUT применимо для передачи информации только нашему роутеру. Весь транзитный трафик применим там где FORWARD.

- Удаляете все пакеты TCP/IP которые вы не хотите разрешать и потом по мере будете из добавлять.

- Если вы заходите с динамических IP получать доступ использовать нужно «port knocking» как это работает! — Порт по сути закрыт до тех пор, пока на него не поступает определенная последовательность передаваемых данных и порт открывается для того кто пытается туда постучатся, очень удобный механизм, также он открывается на определенное время!

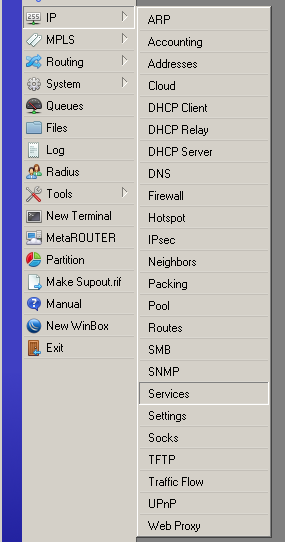

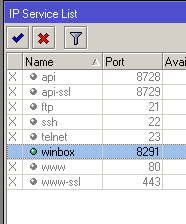

- Далее вырубаем Сервисы которые не используются (SSH, API , telnet etc)Пользователя

- Пользователя «Администратор» отключаем , перед этим создаем своего с уникальным именем и сложным паролем, даем полные права!

Брандмауэр

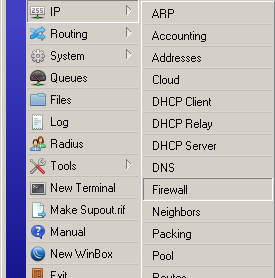

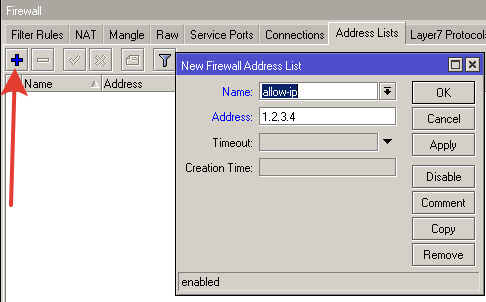

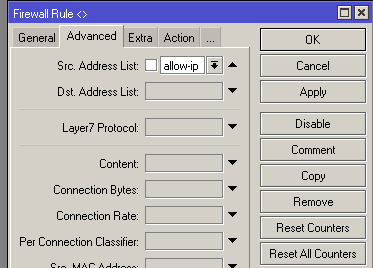

Из WinBox создаем адреса которые будет пропускать наш роутер

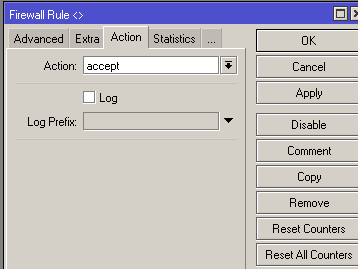

Добавляем еще правило которое разрешит все для этих IP

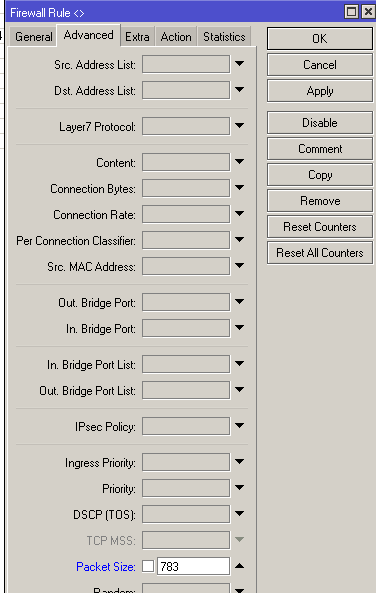

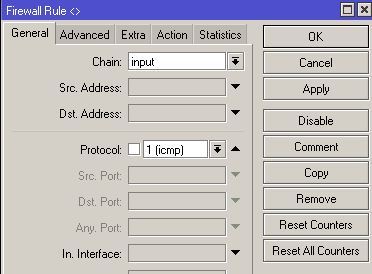

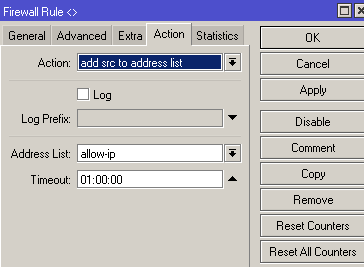

Если вдруг может такое понадобится что понадобится открыть доступ с адреса(в) которые небыли указаны, прописываем такую фишку, добавляем правило что наш роутер, будет слушать icmp определенного размера и когда роутер получит от определенного IP-адреса, произойдет добавление в наш список (разрешенных IP) на картинке показано как это будет выглядеть:

По правилам чтобы все сработало при Ping мы указываем на 28Byte ниже значения указанного в строчке Packet Size.

Из Windows это выглядит следующим образом

ping -l 755 host.mynet.com

И доступ после этого будет получен !!!

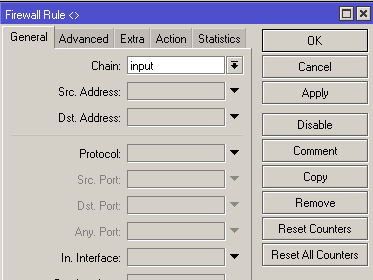

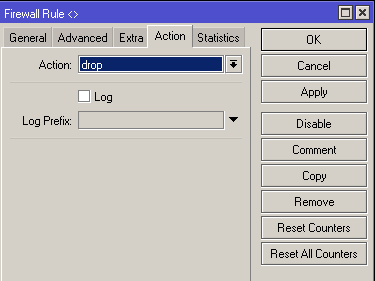

Рубим все порты которые не разрешены выше добавляем в самом конце !

Получаем такую картину !

Закрываем службы которые не используются

Также убираем пользователя Admin

На этом пока что все , Обновляйте прошивки на своих RouterOS!