Злоумышленники сканируют уязвимые сервера Citrix прямо сейчас!

Исследователи в области безопасности наблюдали за постоянным сканированием серверов Citrix Application Delivery Controller (NetScaler ADC) и Citrix Gateway (NetScaler Gateway), уязвимых для атак, использующих CVE-2019-19781 в течение последней недели.

Эта уязвимость затрагивает несколько продуктов Citrix и потенциально может подвергнуть сети более 80 000 компаний хакерским атакам, согласно отчету Positive Technologies от декабря.

В то время как служба безопасности говорила, что по меньшей мере 80 000 компаний в 158 странах потенциально находятся под угрозой, а 5 ведущих стран — таких как Соединенные Штаты (который является по сути обсалютным лидером, в состав которого входят более чем 38 % компаний с уязвимостями, которыми хакеры могут воспользоваться в своих целях), а также Великобритания, Германия, Нидерланды и Австралия.

Доступ публичного Эксплоита

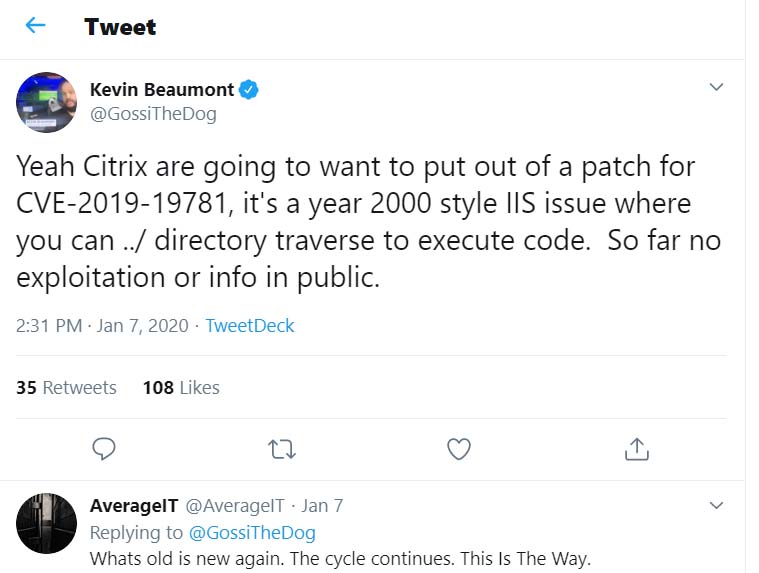

CVE-2019-19781 поставляется с 9.8 Critical CVSS v3.1 и может позволить злоумышленникам не прошедшим проверку подлинности выполнить произвольный код с помощью обхода каталогов Directory Traversal и успешно выполнить эксплоит.

Однако, как сказал исследователь безопасности Кевин Бомонт (Kevin Beaumont), который поделился информацией об активных сканированиях CVE-2019-19781 в Твиттере, в настоящее время не обнаружил использования этой проблемы безопасности, и до сих пор нет общедоступной информации об эксплоите.

Декан исследовательского отдела Технологического института SANS Йоханнес Б. Ульрих (Dean of Research Johannes B. Ullrich), который на прошлой неделе следил за сканированием уязвимых систем Citrix, также подтвердил, что активных атак не было, также не наблюдалось и публичных эксплойтов.

Несмотря на это, он также добавил, что заслуживающие доверия источники «указали, что им удалось создать эксплойт для успешного выполнения кода».

Согласно Citrix CVE-2019-19781 влияет на все поддерживаемые версии, продукты и платформы:

Citrix ADC and Citrix Gateway version 13.0 все сборки поддерживаютсяCitrix ADC and NetScaler Gateway version 12.1 все сборки поддерживаютсяCitrix ADC and NetScaler Gateway version 12.0 все сборки поддерживаютсяCitrix ADC and NetScaler Gateway version 11.1 все сборки поддерживаютсяCitrix NetScaler ADC and NetScaler Gateway version 10.5 все сборки поддерживаются

Меры которые помогут избежать последствий:

Хотя Citrix еще не выпустила исправление firmware (прошивки) для устранения этой проблемы в безопасности, компания опубликовала набор мер миграции для автономных систем и кластеров, и она настоятельно рекомендует всем затронутым клиентам применить их как можно скорее.

Клиенты должны обновить все свои уязвимые устройства до последней версии прошивки, после ее выпуска — также сказал Citrix.

Чтобы получать уведомления о том, что обновленное прошивки ПО будет доступно для уязвимых продуктов Citrix, клиентам также рекомендуется подписаться на уведомления о новостях здесь.

Флориан Рот (Florian Roth) из Nextron Systems также представил правило обнаружения Sigma для SIEM систем и обнаружения попыток выполнить атаку и загрузить эксплоит через CVE-2019-19781 на Citrix Netscaler, а также Application Delivery Controller и Citrix Gateway.

Это правило будет проверять веб-запрос на содержание в нем '/../vpns/' or '/vpns/cfg/smb.conf', и зарегестрирует его как критическое уведомление!

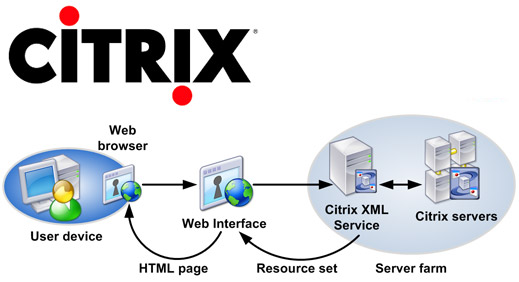

Приложения Citrix широко задействовано в сетях компаний. Это дает возможность сотрудникам, использовать их для подключения к терминальным сессияк серверов, использовать различные внутреннии приложения компании с любого устройства которое подключено к Интернету — об этом сказал директор департамента аудита безопасности Positive Technologies Дмитрий Серебрянников.

Из за обнаруженной уязвимости в Citrix, риски взлома очень высоки, а в связи с ростом и популярности системы и распространением программного обеспечения Citrix в бизнес-сообществе, мы рекомендуем специалистам по информационной безопасности принять незамедлительные меры для устранения угрозы, и ждать патчей и последних прошивок с исправлениями от Citrix.